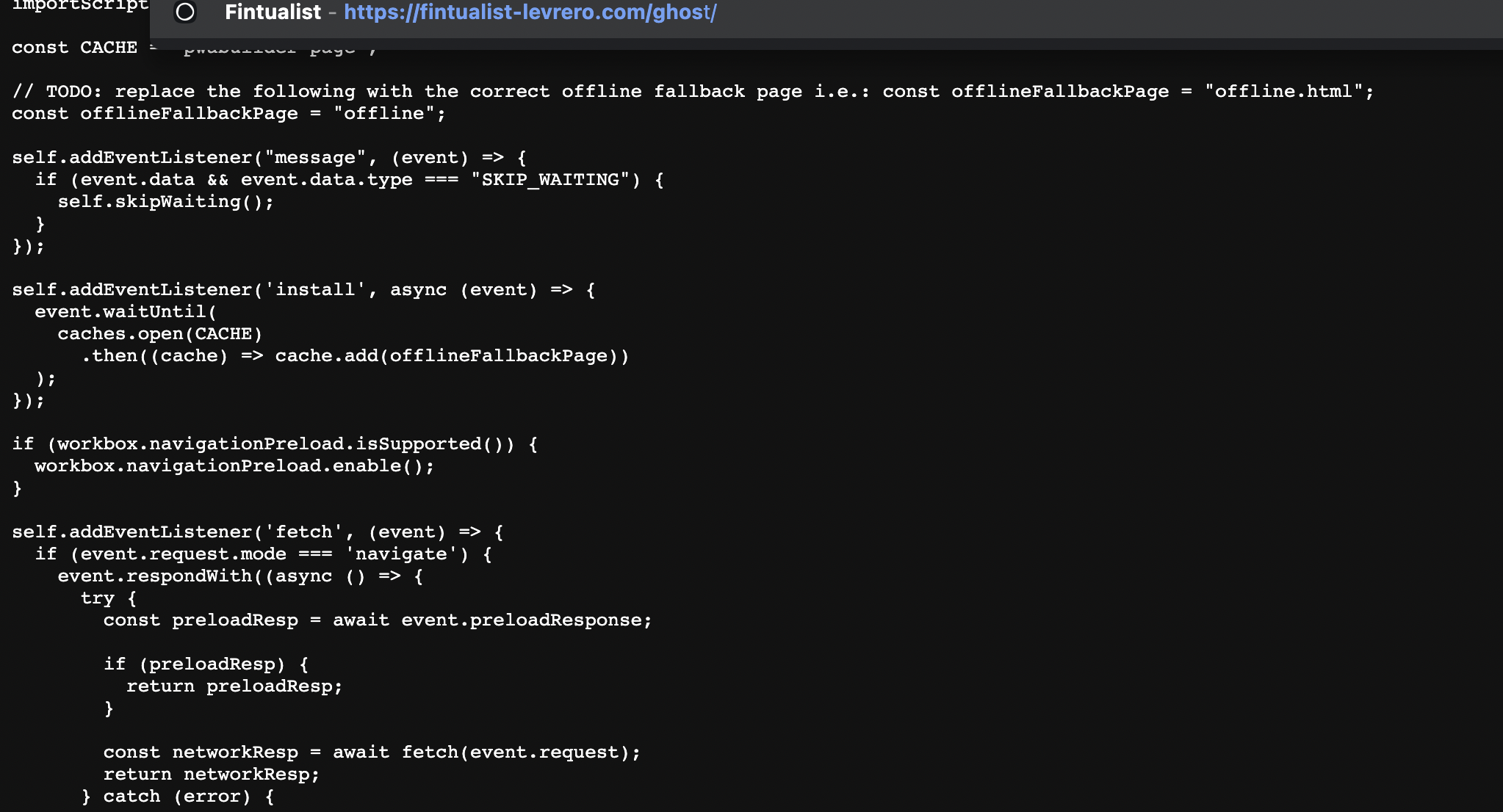

El lunes pasado un grupo de hackers (los “Cyber Partisans”) anunció por Telegram y Twitter que infectaron computadores de la red de trenes de Bielorrusia para dificultar la llegada de tropas rusas a la frontera con Ucrania.

Esto produjo que no se pudieran comprar pasajes y que la empresa de trenes tuviera que devolver los pasajes comprados a mano, porque ni los trenes ni los sistemas en línea para comprar pasajes funcionaban.

Las demandas del grupo: la liberación de 50 prisioneros políticos que “necesitan ayuda médica” y “prevenir la presencia” de tropas rusas en la frontera entre Bielorrusia y Ucrania.

Luego de que fueran cuestionados por la prensa por no haber pruebas, publicaron en Twitter una serie de documentos como evidencia.

We have encryption keys, and we are ready to return Belarusian Railroad's systems to normal mode. Our conditions:

— Belarusian Cyber-Partisans (@cpartisans) January 24, 2022

🔺 Release of the 50 political prisoners who are most in need of medical assistance.

🔺Preventing the presence of Russian troops on the territory of #Belarus. https://t.co/QBf0vtcNbK

El tema es peludo por varios motivos.

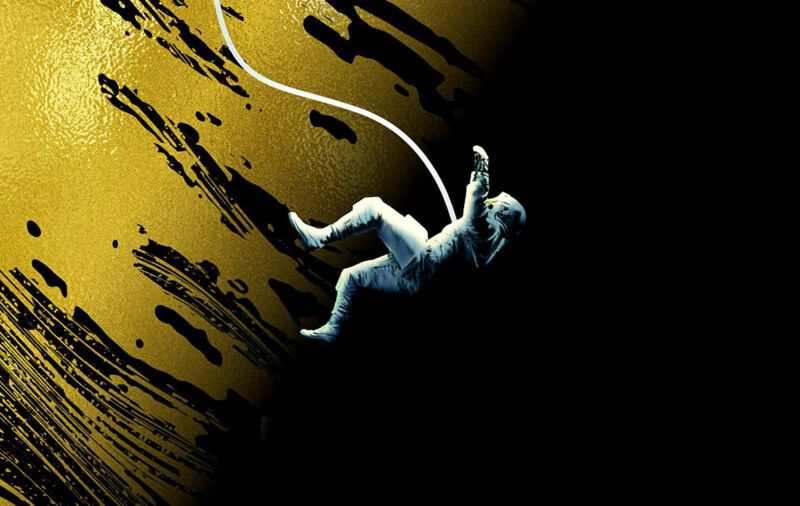

La red de transporte público es considerada en casi todas partes como “infraestructura crítica” de un país (aquello que si falla puede provocar daño físico o muerte de personas).

Los ataques a la infraestructura física son considerados por muchos países como un acto de guerra. Los atacantes se preocuparon de dejar claro que “los sistemas de seguridad y de automatización no fueron afectados para evitar situaciones de emergencia”. No es muy difícil imaginarse qué pasaría si dos trenes chocaran porque los cambios de vías no responden a los operadores humanos. Habría precipitado la guerra, que es algo que todo el mundo teme en este minuto.

Los trenes, así como el resto de los sistemas de transporte, las plantas de potabilización de agua, las centrales de generación y distribución de energía eléctrica, y un largo etcétera, funcionan todos con Controladores Lógico-Programables (o PLC en inglés). Estos son computadores muy sencillos —más antiguos que Internet— hechos para controlar máquinas automáticas, y que, por lo mismo, no fueron diseñados pensando en la seguridad (igual que Internet, la verdad).

Otros ciberataques a sistemas públicos

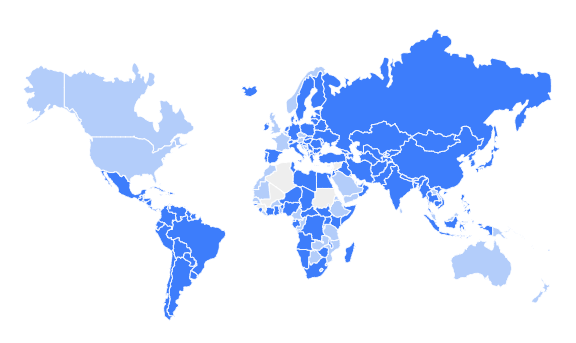

El resultado es que hoy muchos sistemas públicos son vulnerables a ciberataques, y los expertos en ciberseguridad que trabajan protegiendo estos sistemas pasaron de proteger datos a tener que proteger vidas humanas. Parece de ciencia-ficción, pero los ejemplos abundan:

- Si los trenes paran, no sólo dejas botadas a las personas: no puedes distribuir comida, ni suministros para hospitales (por ejemplo). Por supuesto, hay otras maneras de transportar cosas (camiones), pero eso también se puede atacar (el suministro de combustible, que también depende de los PLC). En mayo del año pasado, el grupo criminal DarkSide atacó con ransomware los computadores que controlan el Colonial Pipeline, una cañería de transporte de combustible en la costa este de Estados Unidos, y dejó a miles de personas sin abastecimiento de combustible por un par de días. El evento no fue grave, pero fue considerado por el presidente Biden como un ataque a la infraestructura crítica (el más grande en la historia de Estados Unidos, de hecho).

- Pocos días antes de la Navidad en 2015 y 2016, un grupo criminal no identificado atacó con ransomware los computadores de la planta eléctrica de Ukrenergo, y dejó la capital de Ucrania sin electricidad durante algunas horas en lo que parece haber sido una “prueba de concepto”; o sea, una prueba para ver si un ataque determinado funciona o no. El tema es grave porque en todos los países hay electrodependientes: personas que por su condición de salud requieren estar conectados a aparatos eléctricos como marcapasos externos, equipos de ventilación mecánica, y otros. A estas personas -literalmente- no les puede faltar la electricidad, o se mueren. En Chile tenemos casi 5.200 electrodependientes registrados y una ley (la “Ley Lucas”) que pretende evitar que les falte electricidad.

- En febrero del año pasado, otro individuo o grupo tomó el control de los computadores de la planta de potabilización de agua en Oldsmar, Florida, Estados Unidos. La intención de él o los atacantes era subir el nivel del hipoclorito de sodio (comúnmente conocido como “cloro” o “lejía”) en el agua de 100 partes por millón (ppm) a 10.100 ppm, lo que habría provocado cuadros clínicos graves a los 15.000 habitantes de Oldsmar. La persona a cargo del computador que controla el proceso dijo que inicialmente “no le llamó la atención” porque su computador usualmente era intervenido de manera remota por otras personas; sólo le llamó la atención cuando aparecieron otros programas y cuando cambió el nivel de cloración del agua.

- En el 2020, un grupo de criminales asociados con la Fuerza Revolucionaria Islámica en Irán intentó lo mismo mencionado anteriormente (subir el nivel de hipoclorito de sodio en el agua de una ciudad en Israel). En represalia, hackers israelíes atacaron los computadores que controlaban un puerto en Irán, provocando atochamientos en la carga y descarga de carga, pero sin daños a personas.

Es común que los grupos de hackers activistas (o “hacktivistas”) sean chivos expiatorios que usan hackers que trabajan para los gobiernos de países que quieren atacar a otros países; pero según Juan Andrés Guerrero Saade, un experto en ciberseguridad de la firma SentinelOne, los “Cyber partisans” de Bielorrusia (un grupo de alrededor de 15 personas que huyeron del país y que están en contra de la corrupción partiendo por el presidente Lukashenko) serían un grupo de hacktivistas auténticos: “es fascinante ver cómo se usa ransomware para beneficiar al más débil en una pelea revolucionaria”, dijo el investigador, “típicamente uno ve el ransomware como un problema financiero, o para las empresas, no para los países”.