En 1955 el señor Eccles hizo una petición a un club que armaba trenes en miniatura en el MIT.

“Mr. Eccles solicita que cualquiera que esté trabajando o hackeando el sistema eléctrico, apague la fuente de poder para evitar la explosión de los fusibles”

Ése es el primer registro histórico que existe de palabra “hack” en relación con una máquina. Lo que hacían en aquel club era entender cómo funcionaban los circuitos eléctricos de los trenes y alterarlos para que se comportaran de manera distinta. En otras palabras, trastocaban los trenes como un ejercicio de ocurrencia y eso era hackearlos.

Thomas Madden, generación 1954 del MIT, confirmó en el foro trainordes.com que ése era un término que usaban para referirse a las travesuras que hacían con tecnología en el club. No era muy lejano a las bromas infantiles que algunos hicimos cuando alojábamos con otros niños: al sentirnos en nuestro propio club, en nuestro propio reinado infantil, teníamos nuestras propias reglas como hacer pitanzas con el teléfono o tocar el timbre y salir corriendo. Si alguien nos preguntara por qué lo hacíamos, la respuesta sería porque nos daba risa y podíamos hacerlo.

“Me acuerdo que en el club todos se gritaban 'hacker!' cuando alguien hacía algo cuestionable”. (Thomas Madden)

En 1963, volvió a aparecer la palabra hacker en la revista de Tech del MIT, pero esta vez para referirse a una travesura que se hizo con los teléfonos. En el artículo se leía “Los hackers han logrado cosas como atar todas las líneas entre Harvard y el MIT, o hacer llamadas de larga distancia cobrándolas a un radar local”.

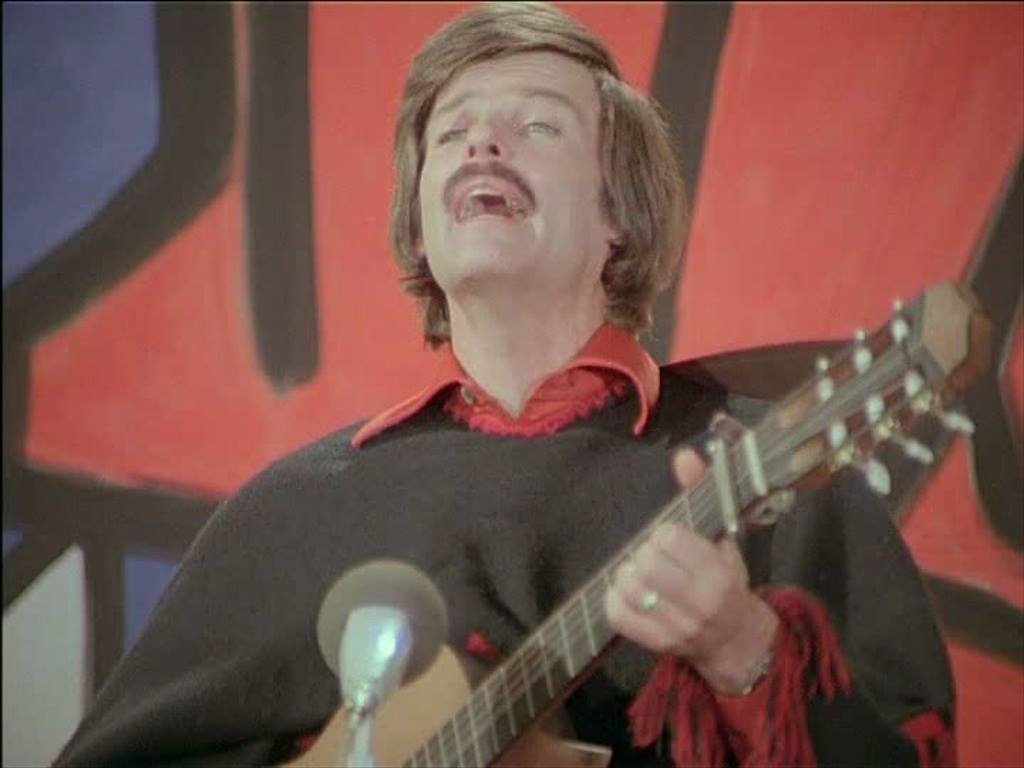

Experimentar con los teléfonos o cualquier señal de telecomunicaciones era la precuela de lo que es un hackeo por internet y recibía el nombre de phone phreaking. Uno de los descubrimientos del phone phreaking más famosos, y que también hace referencia a un elemento infantil, es del ex desarrollador de Apple John Draper, conocido como Capitán Crunch.

John Draper descubrió que en el cereal Captain Crunch venía un silbato que emitía un tono de 2600 hertz, la frecuencia exacta que se usaba para interceptar una llamada telefónica y entrar en la modalidad de una operadora. Así se podía hacer llamadas de larga distancia gratis. La revista “2600: the hacker quarterly” recibió su nombre por ese experimento.

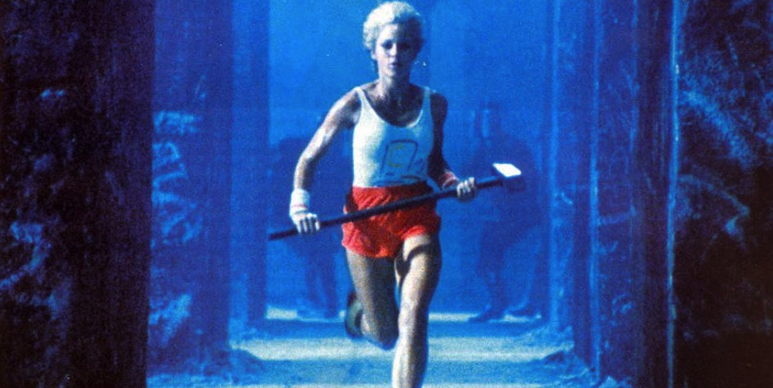

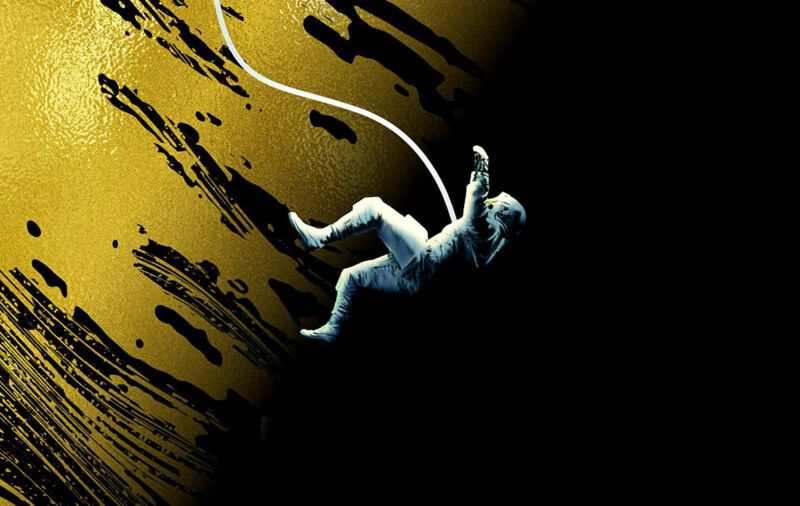

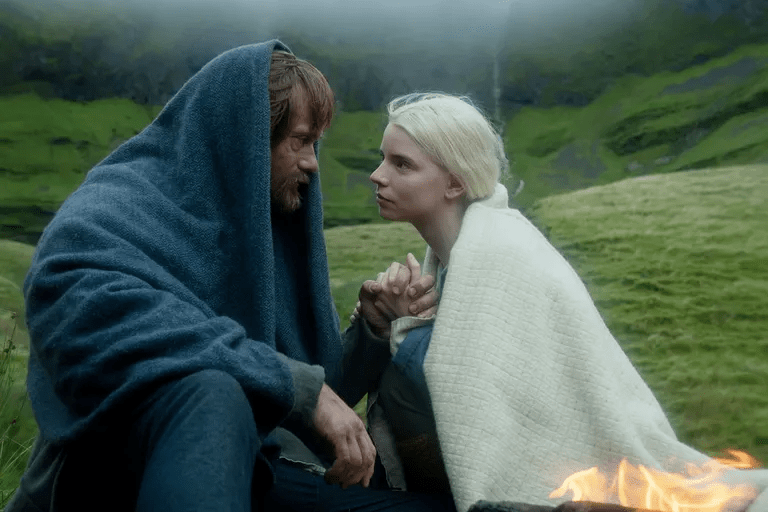

Otra definición de hackeo es la que hace el cineasta y artista medial de Viena, Johannes Grenzfurthner. Él explica que la mejor manera de entenderlo es observar lo que hizo el director de cine Werner Herzog para su película Fitzcarraldo, cuando movió un barco de 320 toneladas a través de una montaña en un bosque en Perú

Para aumentar el valor estético y de textura de la película, no quiso usar efectos especiales para la escena. Después de mover el barco con poleas sobre la montaña, Herzog se autodenominó como un “conquistador de lo inútil”.

Todas estas definiciones apuntan a que hackear es abrir una máquina, entenderla, y hacerle cambios para usarla para algo que no está diseñada (en el caso de Herzog, mover un barco por tierra y no por agua).

Hackers y COVID-19

He decidido exponer las definiciones que ha recibido la palabra hack a través de la historia porque creo que ayuda a delinear el contexto de los hackers asociados a la vacuna para COVID-19.

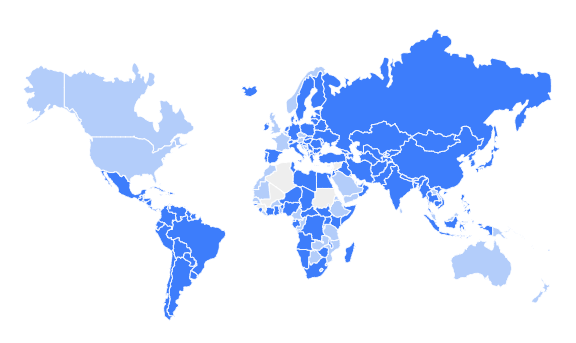

Estas últimas semanas hemos visto noticias de cómo hackers de China, Irán, Corea del Norte y Rusia están tratando de robar de instituciones privadas el diseño, proceso de producción y datos de las pruebas de la vacuna. Lo curioso es que están apoyados por los estados de estos países que buscan tener un orgullo nacional como si esto se tratada de una competencia olímpica: quieren demostrar que son los más creativos y ocurrentes para encontrar una cura a la pandemia. El orgullo podría ser exaltarse más aún si el método para conseguirlo es una “travesura”.

Martin McKee, un profesor de la salud pública de Londres, se preguntaba por qué estos países están tan obsesionados con hackear si existe mucha información sobre el Coronavirus en el dominio público. Y la respuesta es la misma que para las historias de hackeos que acabamos de ver: porque sí, porque pueden. Los estados apoyan el desarrollo de las técnicas de hackers porque demuestran inteligencia, creatividad y ocurrencia nacional, de la misma forma que apoyan los extraños y precisos movimientos de una pequeña gimnasta artística que representa al país en las Olimpiadas.

La base de definición de la palabra hacker sigue siendo la misma en ese sentido. Buscar doblegar las reglas para abrir las máquinas de ciertas instituciones, modificarlas y sacar un aprendizaje, sacar información.

Un hacker pasa a ser en estos casos un criminal, porque a diferencia de los trenes miniatura del MIT, la máquina a la que quiere entrar para encontrar soluciones para la vacuna no le pertenece. Sin embargo, va a tratar de abrirla igual, sin permiso, de la misma forma que se abre la puerta de un auto con una ganzúa.

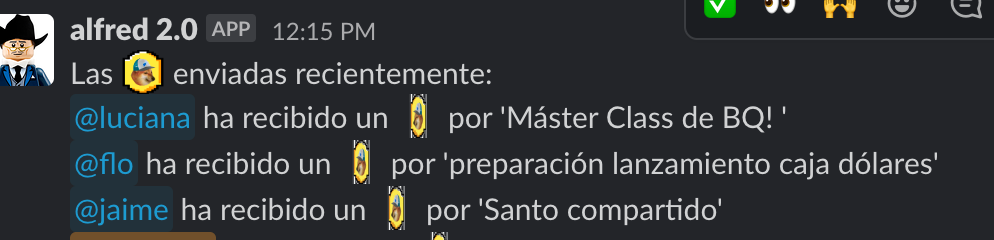

El otro dato curioso es que se mantiene el espíritu bromista e infantil en estos intentos de hackeo de Rusia, China, Irán y Corea del Norte: cada grupo de hackers se bautiza a sí mismo nombres burlescos y tiene un estilo propio y reconocible para hacer sus ataques:

- En Rusia se cree que uno de los grupos detrás del intento de hackeo de la vacuna es Fancy Bear u Oso Elegante. Este grupo son los mismos que fueron acusados por entrar y leakear información de los computadores del partido democrático para la elección del 2016. Sus ataques más clásicos incluyen el método simple de “password spraying”, una estrategia que les encanta a los rusos. Este procedimiento consiste en usar contraseñas genéricas como “password123” en una amplia cantidad de cuentas.

- En China se especula que quienes están detrás del hackeo son Wicked Panda (oso malvado). Su estilo es explotar la debilidad de desempleo y vejez. Se hacen pasar por reclutamiento de personas usando perfiles falsos en LinkedIn de mujeres jóvenes con un nombre occidental y un apellido chino. Su público objetivo son hombres mayores con los que puedan conversar largamente para poder sacarles información que pueda traducirse en un ataque.

- En Irán, uno de los países más afectados por el virus, se apuesta a que el grupo detrás de los ataques se llama Charming Kitten o Gatito Encantador. Su técnica para hackear fue enviar correos con una página de login de mail falsa, para que los trabajadores seniors de la compañía Gilead Research (la que hizo el medicamento antiviral remdesivir para tratar Covid 10) dieran acceso.

- En Corea del Norte, el grupo se llama Lazarus, y su estilo fue mandar mails pretendiendo ser personas que reclutaban para trabajo, o un representante de la Organización Mundial de la Salud.

Por último, existen otro tipo de hackers que están tratando de hacer esfuerzos legales y colaborativos para lograr la mejor vacuna. Son los que se dedican a hacer Biohacking, y como cualquier hacker, también creen que es necesario abrir sistemas complejos para entender cómo funcionan y modificarlos de manera ingeniosa. Eso sí, tienden a tener como premisa que el sistema al que quieren entrar, estudiar y modificar debe tener una licencia abierta. De esa forma no es necesario “forzar la puerta” para obtener información. Esta metodología que proponen es conocida como código abierto u Open-source e incentiva a que todos los diseños de la vacuna y los datos extraídos de pruebas se hagan públicos y se incluyan en una página que tenga un foro y permita a la comunidad intercambiar hallazgos.

En este caso, si los diseños se abren al público y se logra crear una vacuna con un esfuerzo grupal descentralizado, las ganancias de las ventas se tendrían que compartir entre todos los actores que colaboraron y eso es lo que las empresas privadas están tratando de evitar. Además, queda la duda de si la ambición y la competencia hace que los actores se muevan más rápido que cuando se instala la colaboración.

Por otro lado, la metodología Open-source sí ha funcionado para otros proyectos, como el mapeo al genoma de la tuberculosis. En Estados Unidos, Mitch Altman es un activista fundamental de este método y es conocido por haber fundado el movimiento colaborativo de los Hackerspaces.

Tuvimos la suerte de conversar un poco con él y que nos contara lo que piensa sobre los hackeos asociados a la vacuna:

La investigación de un virus mortal, que se propaga rápido y crea una pandemia mundial debería ser compartida de forma abierta con investigadores de todo el mundo. Todos estamos compartiendo el mismo planeta. Y el virus también. Mientras más personas tengamos trabajando en esto, aumentamos nuestras probabilidades para crear soluciones útiles para todos nosotros (y no específicamente para agendas de nacionalismos de algunos gobiernos o para ganancias de solo ciertas corporaciones específicas). Las personas de Biohackerspace pueden aportar a la investigación, siempre y cuando sigan las reglas de salud y seguridad.

Ojalá —aunque quizás sea ingenuo— que la solución a la que se llegue sea tan elegante y memorable como la hazaña que nos dejó Werner Herzog. Mientras esperamos a ver lo que pasa, les recomiendo leer su libro “Conquista de lo inútil” en el que habla de su aventura. Abajo les regalo un párrafo conmovedor:

«El barco, gracias al vapor y por su propia fuerza, remonta serpenteando una pendiente empinada en la jungla, y por encima de una naturaleza que aniquila a los quejumbrosos y a los fuertes con igual ferocidad, suena la voz de Caruso. Jadeantes de niebla y agotados, los árboles se yerguen en este mundo irreal, en una miseria irreal; y yo, como en la estrofa de un poema en una lengua extranjera que no entiendo, estoy allí, profundamente asustado».